Bảo mật: Hacker giờ đã chuyển hướng người dùng đến Terminal để bypass Gatekeeper trong macOS Sequoia. Những nghiên cứu về an ninh mạng đã xác định một vector tấn công mới bỏ qua bước thường thấy như “chuột phải, mở” để đến với một thứ khá bất thường. Trong một phát hiện gần đây được chia sẻ trên mạng xã hội, phương pháp mới này liên quan đến hỏa lừa người dùng bằng cách kéo và thả mã độc hại (qua một tệp .txt) trực tiếp vào Terminal.

Với việc phát hành macOS Sequoia, Apple đã thực hiện một bước tiên phong để giúp người dùng không chuyên không thể thực thi mã độc hại trên máy Mac của họ. Người dùng trên Sequoia không còn có thể nhấp chuột phải để ghi đè lên Gatekeeper và mở phần mềm không được ký hoặc không được xác nhận bởi Apple mà không cần vào Cài đặt, sau đó Bảo mật, để “xem thông tin bảo mật” trước khi có thể chạy phần mềm. Các bước bổ sung này cố gắng thông báo cho người dùng về những gì họ đang ghi vào ổ đĩa và, trong trường hợp lý tưởng, khiến họ dừng lại.

Tất nhiên, điều này gây trở ngại cho các cybercriminals, tồn tại trên việc đánh lừa người dùng nhấp chuột phải và ấn “mở” để sử dụng ứng dụng hợp pháp mà họ nghĩ mình đã cài đặt. Tôi đang giả định rằng càng nhiều người dùng tiếp tục chuyển sang sử dụng Sequoia, càng ít thực thi xảy ra trên các máy, và do đó, họ kiếm ít tiền hơn từ việc đánh bại ví tiền điện tử trên các máy Mac và như vậy.

Bây giờ, chúng ta đang thấy một ví dụ đầu tiên của cybercriminals tiến triển chiến thuật để tránh thay đổi mới nhất của Gatekeeper trong macOS Sequoia. Mẫu cụ thể của infostealer mới này đang được gọi là Cosmical_setup và được theo dõi là liên quan đến Amos.

Dưới đây là cách hoạt động:

1. Kẻ tấn công gửi tệp hình ảnh ổ đĩa (DMG) đến nạn nhân.

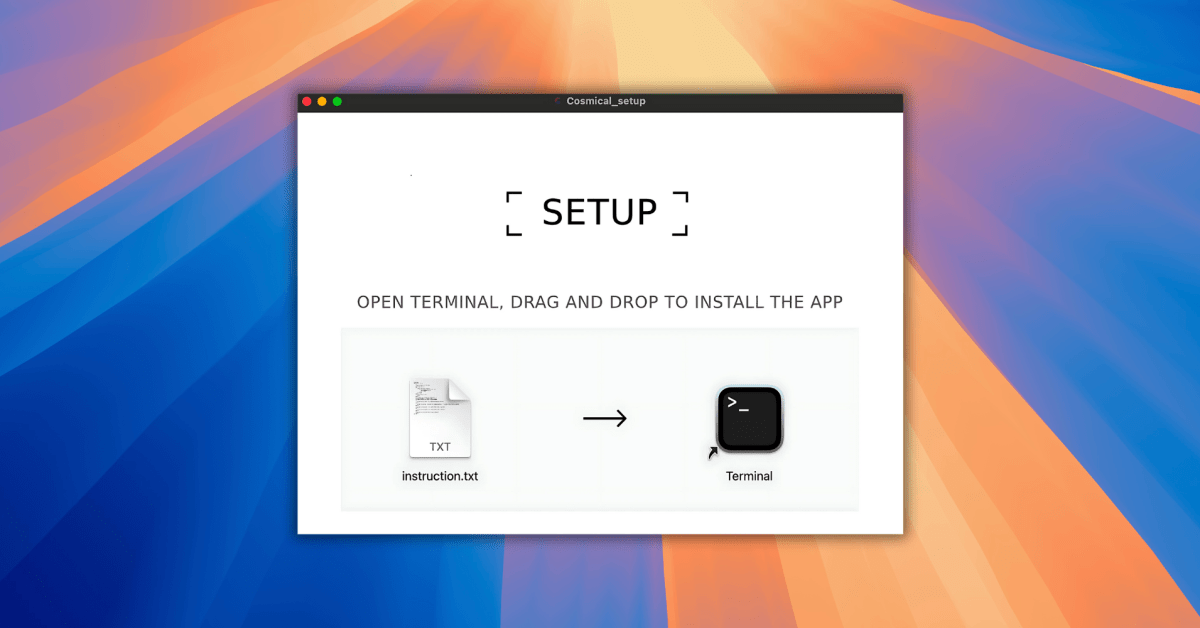

2. Nạn nhân được hướng dẫn mở ứng dụng Terminal và thay vì nhấp chuột phải để cài đặt, họ được yêu cầu kéo và thả một tệp “.txt” trực tiếp vào cửa sổ Terminal.

3. Tệp “.txt” dường như không gây hại, vào thực tế là một mã lệnh Bash độc hại. Khi kéo vào Terminal, nó kích hoạt thực thi osascript, sau đó chạy lệnh AppleScript.

Cách tiếp cận này đơn giản hơn cho mọi người như bà và ông, thật gần gũi nhất với việc chuột phải. Chúng ta sẽ phải chờ xem xem các kẻ xấu sẽ đi theo hướng này hay nếu đó chỉ là một sản phẩm malware thử nghiệm một lần. Tóm lại, tôi sử dụng bà và ông để đo lường mọi thứ về malware, và điều này không qua mặt. Tuyệt vời, Apple. #SecurityBite #macOS

9to5Mac Security Bite is exclusively brought to you by Mosyle, the only Apple Unified Platform. Making Apple devices work-ready and enterprise-safe is all we do. Our unique integrated approach to management and security combines state-of-the-art Apple-specific security solutions for fully automated Hardening & Compliance, Next Generation EDR, AI-powered Zero Trust, and exclusive Privilege Management with the most powerful and modern Apple MDM on the market. The result is a totally automated Apple Unified Platform currently trusted by over 45,000 organizations to make millions of Apple devices work-ready with no effort and at an affordable cost. Request your EXTENDED TRIAL today and understand why Mosyle is everything you need to work with Apple.

In possibly a first since the release of macOS Sequoia, cybersecurity researchers have identified a new attack vector that sidesteps the usual “right-click, open” in favor of something rather unusual. In a recent finding shared on social media, this new method involves tricking users into dragging and dropping malicious code (via a .txt file) directly into the Terminal.

With the release of macOS Sequoia, Apple took a proactive step to help keep Joe Shmoes from executing malware on their Macs. Users on Sequoia can no longer control-click to override Gatekeeper and open software that isn’t signed or notarized by Apple without having to go into Settings, then Privacy, to “review security information” before being able to run the software. The additional steps attempt to inform the user of what they’re mounting to disk and, ideally, give them pause.

Of course, this throws a wrench in the baddies’ (cybercriminals’) operations, which thrive on deceiving users to right-click and hit “open” to use whatever legitimate application they think they installed. I’m speculating that the more users who continue to adopt Sequoia, the fewer executions occur on machines, and thus, the less money they make from draining crypto wallets on Macs and so on.

Now, we’re seeing one of the first instances of cybercriminals evolving their tactics to circumvent macOS Sequioa’s latest Gatekeeper change. This particular sample of the new infostealer is going under the name Cosmical_setup and is being tracked as Amos-affiliated.

Here’s how it works:

- The attacker delivers a disk image file (DMG) to the victim.

- The victim is instructed to open the Terminal application and, instead of right-clicking to install, they are asked to drag and drop a “.txt” file directly into the Terminal window.

- The seemingly harmless “.txt” file is, in fact, a malicious Bash script. Once dropped into the Terminal, it triggers the execution of osascript, which then runs AppleScript commands.

This approach is more trivial for people like my grandparents to do over a simple right-click. We’ll have to wait and see if the baddies will stick with this or if it’s just a one-off malware product test. All-in-all I use my grandparents for scale on most things malware, and this doesn’t pass. Well done, Apple.

FTC: We use income earning auto affiliate links. More.

[ad_2]