Bài viết #sựkiệnngàyhômnay:

Mới đây, ngày 21 tháng 9 năm 2023, Apple đã khắc phục ba lỗ hổng zero-day được tận dụng nhằm tấn công cựu thành viên quốc hội Ai Cập Ahmed Eltantawy bằng phần mềm gián điệp Predator. Các chuyên gia của Citizen Lab cho biết: “Sự tấn công đã diễn ra sau khi Eltantawy công khai tuyên bố ý định tranh cử tổng thống Ai Cập vào năm 2024,” và đồng thời xác định rằng sự tấn công này có sự tham gia của chính phủ Ai Cập với mức tin tưởng cao vì đã từng là khách hàng biết đến của công cụ gián điệp thương mại. Theo một cuộc điều tra chung do các chuyên gia Canada tại Citizen Lab và Nhóm Phân Tích Mối Đe Dọa (TAG) của Google tiến hành, công cụ giám sát thuê này được cho là đã được chuyển đến thông qua các liên kết gửi qua SMS và WhatsApp. “Vào tháng 8 và tháng 9 năm 2023, kết nối di động Vodafone Egypt của Eltantawy đã bị lựa chọn mục tiêu thông qua nguyên tắc tiêm nhúng qua mạng; khi Eltantawy truy cập vào một số trang web không sử dụng HTTPS, một thiết bị được cài đặt trên biên giới mạng của Vodafone Egypt tự động chuyển hướng anh ta đến một trang web độc hại để xâm nhập điện thoại của anh ta bằng phần mềm gián điệp Predator của Cytrox,” các nhà nghiên cứu Citizen Lab cho biết. Chuỗi khai thác lỗ hổng đã sử dụng một loạt ba lỗ hổng – CVE-2023-41991, CVE-2023-41992 và CVE-2023-41993 – có thể cho phép kẻ tấn công xâm nhập chứng chỉ, nâng cao đặc quyền và thực hiện mã từ xa trên các thiết bị mục tiêu sau khi tiến hành xử lý nội dung web một cách đặc biệt. Predator, do một công ty mang tên Cytrox phát triển, tương tự như Pegasus của Nhóm NSO, cho phép khách hàng của mình giám sát các mục tiêu quan tâm và thu thập dữ liệu nhạy cảm từ các thiết bị đã bị xâm nhập. Là một phần của liên minh các nhà cung cấp phần mềm gián điệp được gọi là Intellexa Alliance, công cụ này đã bị chặn bởi chính phủ Mỹ vào tháng 7 năm 2023 vì “gây ra những chiến dịch đàn áp và lạm dụng quyền con người khác.” Lỗ hổng đã được lưu trữ trên một tên miền có tên sec-flare(.)com, và được chuyển giao sau khi Eltantawy được chuyển hướng đến một trang web có tên c.betly(.)me thông qua một cuộc tấn công tiêm nhúng mạng phức tạp sử dụng thiết bị trung gian PacketLogic của Sandvine nằm trên một đường kết nối giữa Telecom Egypt và Vodafone Egypt. Google TAG đã đặt tên cho cuộc tấn công này là một trường hợp xâm nhập kẻ thù nội bộ (AitM) tirử lợi từ việc truy cập vào một trang web sử dụng giao thức HTTP (không phải HTTPS) để chặn và ép buộc nạn nhân truy cập vào một trang web khác do các công cụ thù địch điều khiển. “Trong trường hợp chiến dịch này, nếu mục tiêu truy cập bất kỳ trang web ‘http’ nào, kẻ tấn công sẽ tiêm chúng vào để chuyển hướng một trang web Intellexa, là c.betly(.)me,” Maddie Stone, một nhà nghiên cứu của Google TAG đã giải thích. “Nếu người dùng là mục tiêu được mong đợi, trang web sẽ chuyển hướng mục tiêu đến máy chủ khai thác, sec-flare(.)com.” Eltantawy đã nhận được ba tin nhắn SMS vào tháng 9 năm 2021, tháng 5 năm 2023 và tháng 9 năm 2023 như là các cảnh báo bảo mật từ WhatsApp, với thông điệp yêu cầu ông nhấp vào một liên kết để chấm dứt phiên đăng nhập đáng ngờ từ một thiết bị Windows giả tưởng. Mặc dù các liên kết này không phù hợp với tên miền được đề cập ở trên, cuộc điều tra đã phát hiện ra rằng phần mềm gián điệp Predator đã được cài đặt trên điện thoại của Eltantawy khoảng 2 phút và 30 giây sau khi ông đọc tin nhắn trong tháng 9 năm 2021. Ông cũng nhận được hai tin nhắn WhatsApp vào ngày 24 tháng 6 năm 2023 và ngày 12 tháng 7 năm 2023, trong đó một người tự xưng là làm việc cho Liên đoàn Nhân quyền Quốc tế (FIDH) yêu cầu ý kiến của ông về một bài viết trỏ đến trang web sec-flare(.)com. Các tin nhắn này đã không được đọc. Nhóm TAG của Google cũng phát hiện ra một chuỗi tấn công sử dụng một lỗ hổng thực thi mã từ xa trong trình duyệt web Chrome (CVE-2023-4762) để chuyển phần mềm gián điệp Predator vào các thiết bị Android bằng hai phương pháp: tiêm nhúng AitM và thông qua các liên kết một lần gửi trực tiếp đến mục tiêu. CVE-2023-4762, một lỗ hổng nhầm lẫn kiểu trong bộ máy V8, đã được báo cáo một cách không danh tính vào ngày 16 tháng 8 năm 2023 và được Google vá lỗi vào ngày 5 tháng 9 năm 2023, mặc dù công ty lớn này đánh giá rằng Cytrox/Intellexa có thể đã sử dụng lỗ hổng này như một zero-day. Theo một mô tả ngắn gọn trên Cơ sở Dữ liệu Lỗ hổng Quốc gia (NVD) của Viện Tiêu chuẩn và Công nghệ Quốc gia Mỹ, CVE-2023-4762 liên quan đến một “lỗi nhầm lẫn kiểu trong V8 trong Google Chrome trước phiên bản 116.0.5845.179, cho phép kẻ tấn công từ xa thực thi mã tùy ý thông qua một trang HTML độc hại.” Các kết quả mới nhất, bên cạnh việc nhấn mạnh việc lạm dụng các công cụ giám sát để tấn công xã hội dân sự, chỉ ra những điểm mù trong hệ sinh thái viễn thông mà có thể bị khai thác để chặn lưu lượng mạng và tiêm phần mềm độc hại vào thiết bị của các mục tiêu. “Mặc dù những tiến bộ lớn đã được đạt được trong những năm gần đây để ‘mã hóa web’, người dùng vẫn truy cập vào những trang web không sử dụng HTTPS từ thời gian này đến thời gian khác, và một lượt truy cập website không sử dụng HTTPS có thể dẫn đến xâm nhập phần mềm gián điệp,” Citizen Lab nhận định. Người dùng có nguy cơ bị đe dọa bởi các mối đe dọa từ phần mềm gián điệp vì “ai họ là hoặc họ làm gì” được khuyến nghị cập nhật thiết bị của họ và bật chế độ khóa màn hình trên iPhone, iPad và Mac để chống lại những cuộc tấn công như vậy.

Nguồn: https://thehackernews.com/2023/09/latest-apple-zero-days-used-to-hack.html

The three zero-day flaws addressed by Apple on September 21, 2023, were leveraged as part of an iPhone exploit chain in an attempt to deliver a spyware strain called Predator targeting former Egyptian member of parliament Ahmed Eltantawy between May and September 2023.

“The targeting took place after Eltantawy publicly stated his plans to run for President in the 2024 Egyptian elections,” the Citizen Lab said, attributing the attack with high confidence to the Egyptian government owing to it being a known customer of the commercial spying tool.

According to a joint investigation conducted by the Canadian interdisciplinary laboratory and Google’s Threat Analysis Group (TAG), the mercenary surveillance tool is said to have been delivered via links sent on SMS and WhatsApp.

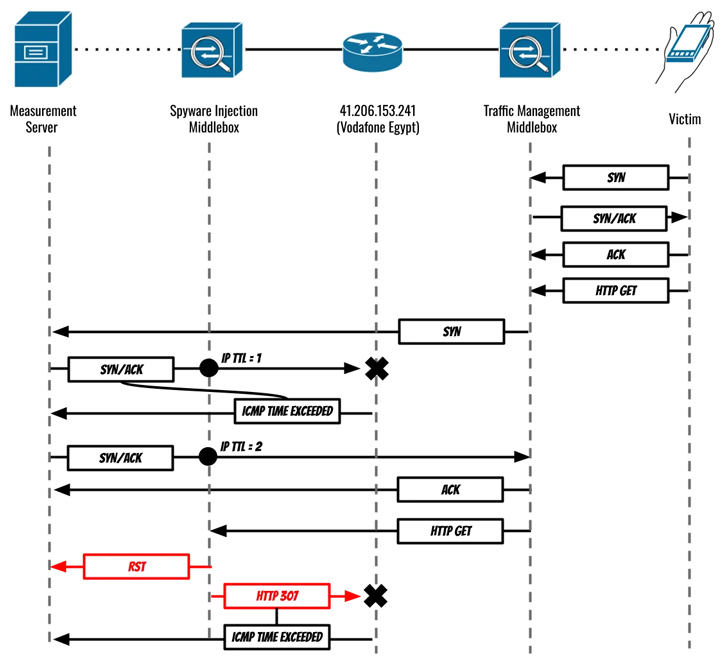

“In August and September 2023, Eltantawy’s Vodafone Egypt mobile connection was persistently selected for targeting via network injection; when Eltantawy visited certain websites not using HTTPS, a device installed at the border of Vodafone Egypt’s network automatically redirected him to a malicious website to infect his phone with Cytrox’s Predator spyware,” the Citizen Lab researchers said.

The exploit chain leveraged a set of three vulnerabilities – CVE-2023-41991, CVE-2023-41992, and CVE-2023-41993 – which could allow a malicious actor to bypass certificate validation, elevate privileges, and achieve remote code execution on targeted devices upon processing a specially crafted web content.

Predator, made by a company called Cytrox, is analogous to NSO Group’s Pegasus, enabling its customers to surveil targets of interest and harvest sensitive data from compromised devices. Part of a consortium of spyware vendors called the Intellexa Alliance, it was blocklisted by the U.S. government in July 2023 for “enabling campaigns of repression and other human rights abuses.”

The exploit, hosted on a domain named sec-flare(.)com, is said to have been delivered after Eltantawy was redirected to a website named c.betly(.)me by means of a sophisticated network injection attack using Sandvine’s PacketLogic middlebox situated on a link between Telecom Egypt and Vodafone Egypt.

“The body of the destination website included two iframes, ID ‘if1’ which contained apparently benign bait content (in this case a link to an APK file not containing spyware) and ID ‘if2’ which was an invisible iframe containing a Predator infection link hosted on sec-flare(.)com,” the Citizen Lab said.

Google TAG researcher Maddie Stone characterized it as a case of an adversary-in-the-middle (AitM) attack that takes advantage of a visit to a website using HTTP (as opposed to HTTPS) to intercept and force the victim to visit a different site operated by the threat actor.

“In the case of this campaign, if the target went to any ‘http’ site, the attackers injected traffic to silently redirect them to an Intellexa site, c.betly(.)me,” Stone explained. “If the user was the expected targeted user, the site would then redirect the target to the exploit server, sec-flare(.)com.”

Eltantawy received three SMS messages in September 2021, May 2023, and September 2023 that masqueraded as security alerts from WhatsApp urging Eltantawy to click on a link to terminate a suspicious login session originating from a purported Windows device.

While these links don’t match the fingerprint of the aforementioned domain, the investigation revealed that the Predator spyware was installed on the device approximately 2 minutes and 30 seconds after Eltantawy read the message sent in September 2021.

He also received two WhatsApp messages on June 24, 2023, and July 12, 2023, in which an individual claiming to be working for the International Federation for Human Rights (FIDH) solicited his opinion on an article that pointed to the website sec-flare(.)com. The messages were left unread.

Google TAG said it also detected an exploit chain that weaponized a remote code execution flaw in the Chrome web browser (CVE-2023-4762) to deliver Predator on Android devices using two methods: the AitM injection and via one-time links sent directly to the target.

CVE-2023-4762, a type confusion vulnerability in the V8 engine, was anonymously reported on August 16, 2023, and patched by Google on September 5, 2023, although the internet giant assesses that Cytrox/Intellexa may have used this vulnerability as a zero-day.

According to a brief description on NIST’s National Vulnerability Database (NVD), CVE-2023-4762 concerns a “type confusion in V8 in Google Chrome prior to 116.0.5845.179 (that) allowed a remote attacker to execute arbitrary code via a crafted HTML page.”

The latest findings, besides highlighting the abuse of surveillance tools to target the civil society, underscores the blindspots in the telecom ecosystem that could be exploited to intercept network traffic and inject malware into targets’ devices.

“Although great strides have been made in recent years to ‘encrypt the web,’ users still occasionally visit websites without HTTPS, and a single non-HTTPS website visit can result in spyware infection,” the Citizen Lab said.

Users who are at risk of spyware threats because of “who they are or what they do” are recommended to keep their devices up-to-date and enable Lockdown Mode on iPhones, iPads, and Macs to stave off such attacks.

[ad_2]